Идентифицираният зловреден код (ransomware) при кибератаката срещу „Български пощи“ ЕАД е Tomas Decryption. След проведено обследване се установи, че са засегнати сървърни конфигурации на SQL сървърите. В случая, Tomas ransomware криптира като преименува засегнатите файлове според този модел: оригинално име на файл, уникален идентификатор, имейл адрес на киберпрестъпниците и разширение „.tomas“. Това отговаря зам.-министър председателя по ефективно управление Калина Константинова на въпроси, зададени от депутатите Инна Иванова („Продължаваме промяната“) и Благовест Кирилов („БСП за България).

Tomas е злонамерена програма, класифицирана като ransomware. Системите, заразени с този зловреден софтуер, имат криптирани данни и потребителите получават искания за откуп за инструменти/софтуер за декриптиране. Когато Tomas ransomware криптира, той преименува засегнатите файлове според този модел: оригинално име на файл, уникален идентификатор, имейл адрес на киберпрестъпниците и разширение „ .tomas “.

Например, файл, първоначално наречен " 1.jpg ", ще нещо подобно на " 1.jpg.[9B83AE23].[tomasrich2020@aol.com].tomas" след криптиране. След като този процес приключи, съобщение за откуп се създава в текстов файл с име " readme-warning.txt ".

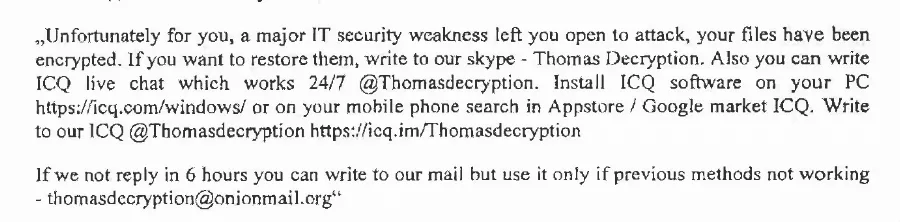

Съобщението с искане за откуп в „ readme-warning.txt “ гласи, че файловете на жертвите са криптирани и добавени с разширението „ .tomas “. И единственият начин за възстановяване на данните е чрез закупуване на инструменти/софтуер за декриптиране от киберпрестъпниците зад инфекцията.

За да получат допълнителни инструкции, потребителите трябва да установят контакт с престъпниците чрез имейл или платформата за съобщения на Telegram. Като „доказателство“, че възстановяването е възможно, киберпрестъпниците предлагат безплатно дешифриране на един файл. Жертвите са предупредени, че рестартирането или изключването на техните устройства ще направи техните файлове неразшифровани.

От ведомството уточняват, че за да се предотврати допълнително криптиране от Tomas ransomware, той трябва да бъде елиминиран от операционните системи, но премахваното му не възстановява вече компрометирани файлове.

Единственото решение е възстановяване на данни от резервно копие. Поради големия обем на базите данни и невъзможността за осигуреност на външна среда за съхранение, архивирането е извършвано на място за съхранение на данни, сепарирани на виртуални дялове.

„Резервните копия, които се съхраняват в друга мрежа и в друг виртуален домейн, също са били поразени от криптовирус, поради бавната реакция на поддържащите инфраструктурата в дружеството“, уточнява Калина Константинова.

Тя допълва, че след обстоен преглед на информационната инфраструктура е установено наличие на зловреден софтуер Mimikatz: платформа за кражба на пароли.

Предполагаема механика на действие на атаката е входната точка на 2600 броя физически и морално остарели работни станции с операционна система Windows ХР и Windows 7, което създава предпоставки за пробив в сигурността на мрежата, като многократно е увеличен рискът за проникване в инфраструктурата на дружеството.

На тези работни станции е невъзможно да се поддържа съвременен антивирусен софтуер, който ежедневно да се обновява. Използвана е и уязвимост в сигурността на Microsoft Exchange Server, която позволява на хакерите да имат достъп до вътрешни регистри на Windows, използвайки „cmdlets“ на Microsoft Exchange. Това включва: права за дистанционно изпълнение на команди на PowerShell, пароли за потребителските акаунти и ключовете за тяхното декриптиране, и създаване на нов/използване на съществуващ администраторски акаунт.

Използваният инструмент е спомогнал на злонамерените лица да получат неоторизиран достъп до операционните системи на Windows server, чрез него е придобита и модифицирана администраторска парола на SQL administrator, с която е извършено криптиране на базите данни.

Към този момент заразената среда е изолирана и не се работи на нея. Изградена е изцяло нова информационна среда. Междувременно, със специализирани инструменти, се проверят обстойно незасегнатите бази данни за наличие на вируси.

Единствената комуникация е оставен лог със следния текст:

По препоръка на компетентните служби комуникация с предполагаемите причинители не е препоръчителна и не е осъществявана.